당근마켓의 클라우드 파트는 AWS 리소스와 Compliance들을 관리하는것 같습니다.

이번 글에서는 ,, 그 중에서 여러회사에서 컴플라이언스 관리에 사용되는 AWS Config와 IRSA에 대해 공부를 해보도록 합니다.

시작에 앞서 AWS Config란 무엇일까요?

AWS Config는 AWS 계정에 있는 AWS 리소스의 구성을 자세히 보여 줍니다.

이러한 보기에는 리소스 간에 어떤 관계가 있는지와 리소스가 과거에 어떻게 구성되었는지도 포함되므로,

시간이 지나면서 구성과 관계가 어떻게 변하는지 확인할 수 있습니다.당근마켓에서는 이 AWS Config를 컴플라이언스 관리 용도로 사용하고 있답니다. 그에 대한 장점을 이렇게 말씀하십니다.

- 많은 Cost를 절감할수 있다.

- 정기적인 Audit에 모두가 시간을 낼 필요가 없다. (자동화 )

- 평가 후 교정 액션을 활용하면 자동으로 위반된 리소스를 교정할수 있다.

컴플라이언스?

컴플라이언스는 기업이 법령, 규정, 윤리 또는 사회통념에 맞도록 하는 내부통제 장치입니다.

개념적 정의는 약간 와닿지 않을수 있는데, 예시를 들어보겠습니다.

" A라는 회사는 외부에서 ssh 접속을 하는 ec2를 만들면 안된다는 규정을 만들었습니다. "

어떤 회사나 당연히 이러한 규정이 있겠죠? 그렇다면 과거에는 이러한 규정을 문서 (체크리스트)로 만들어놓고, 규정에 어긋난 인스턴스가

배포 된것을 사람이 계속적으로 모니터링 하면서 찾아서 지우고 , 규정을 지키지 않은 직원에게 경고 또는 책임을 물었을 것 입니다.

하지만 이렇게 관리하게 되면, 이러한 규정이 500개가 넘으면 어떻게 될까요? 사람이 관리할수 없을것 같습니다.

그래서 AWS Config와 함께 자동화된 코드로 이러한 Compliance를 관리하면 비용절감을 할 수 있습니다.

여기서 말하는 비용은 단순히 금전적 비용만을 말하는게 아니겠죠? 관리에 필요한 인적자원과 리소스 자원 등을 절감할수 있습니다.

그것뿐만 아니라, 장점이 하나 더있습니다. 평가 후 교정도 자동으로 가능합니다.

실습 1. AWS Config 시작하기

- 원클릭 설정을 누릅니다.

- 대시보드가 생성됩니다.

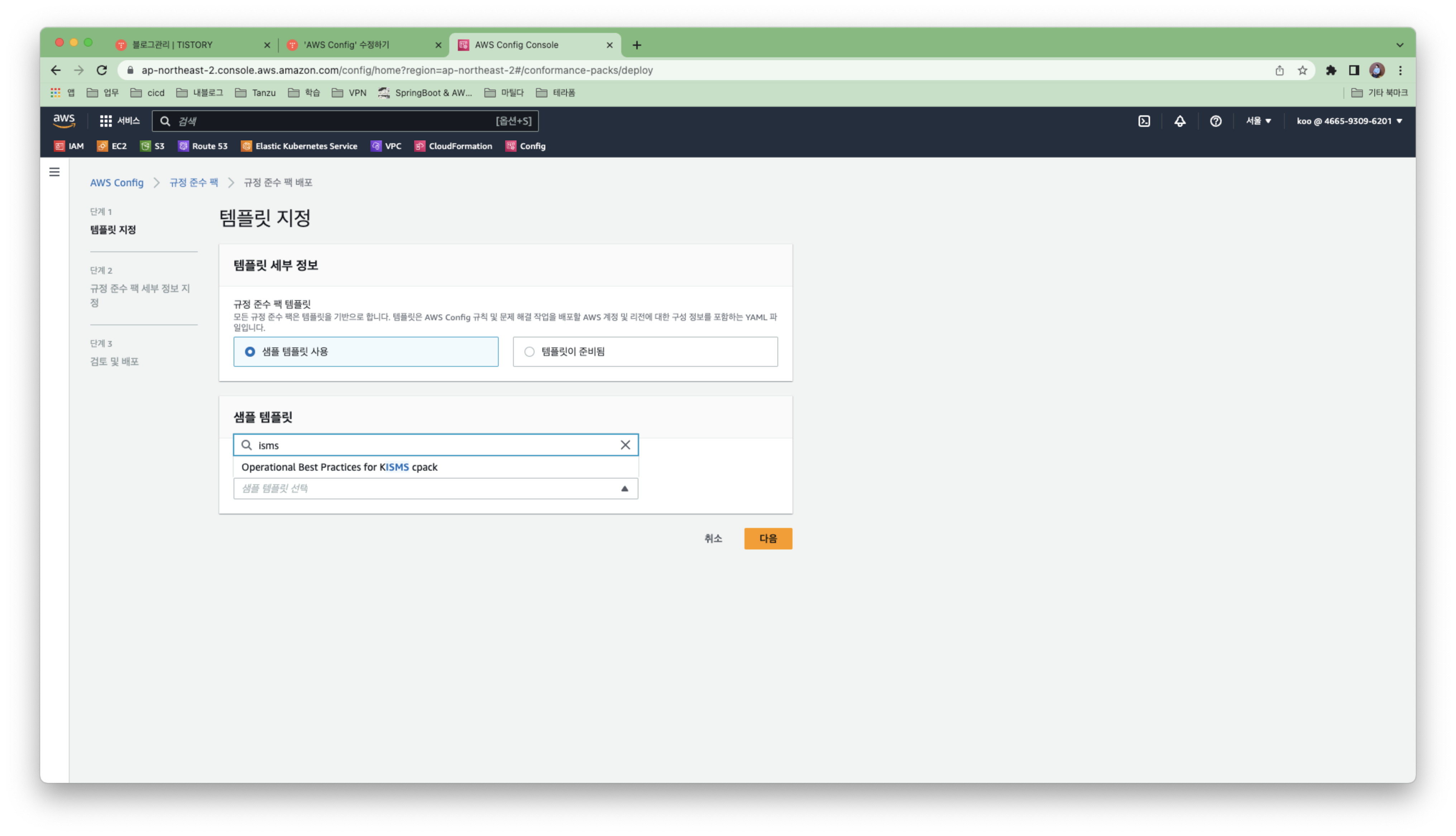

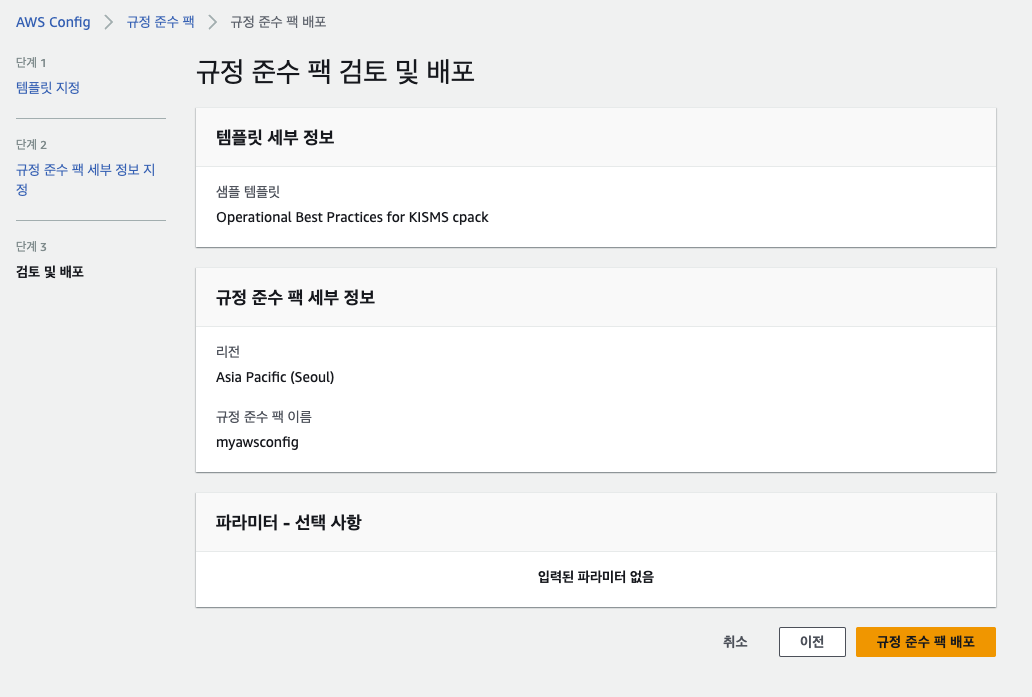

- 규정 준수 팩 클릭 -> Kisms 검색

- 정보보호관리체계(ISMS)란 ?

| 정보보호관리에 대한 표준적 모델 및 기준을 제시하여 기관 및 기업의 정보보호 관리체계 수립 및 운영을 촉진하고 기업의 정보보호를 위한 일련의 활동 등이 객관적인 인증심사 기준에 적합한 지를 인증기관이 인증하는 제도 |

과태료(미인증시)

ISMS 의무대상자인데 미인증시 3,000만원 이하의 과태료를 내야합니다.

해당 내용은 정보통신망법 제76조에 근거를 두고 있습니다.

- 배포 ( 금액이 나가는지라 배포는 하지 않겠습니다! )

실습 2 . 규칙과 Resource inventory

- 규칙이란?

회사 내에서는 보안 및 비용에 대해서 정해둔 규약 같은게 있다.

예를 들면 ,

조직 정책에 따라 IAM 액세스 키 가 교체되도록 하여 , 정기적 으로 액세스 키를 변경하는 것이 보안 모범 사례입니다. 액세스 키 가 활성화되는 기간을 단축하고 키가 손상될 경우 비즈니스에 미치는 영향을 줄입니다. 이 규칙에 는 액세스 키 순환 값 (Config 기본 값: 90) 이 필요합니다.

가장 대표적으로 IAM 엑세스 키는 90일을 넘기지 않는다.

이러한 룰을 규칙이라고 한다.

- Resource Inventory란?

AWS Config에 의해 기록된 기존 리소스 또는 삭제된 리소스를 보여준다.

또한, 특정 리소스에 대해 리소스 세부 정보, 구성 타임라인 또는 규칙 준수 타임라인을 볼수 있다.

그래서, AWS Config를 잘 사용하면, 트러블 슈팅하는데 필요한 정보들을 수집하기도 용이하고 ,,

회사의 보안 강화에도 도움이 되는것 같다.

여기서 끝내면 아쉬우니까,,

3. 규정 미준수한 VPC를 수동으로 교정해보자.

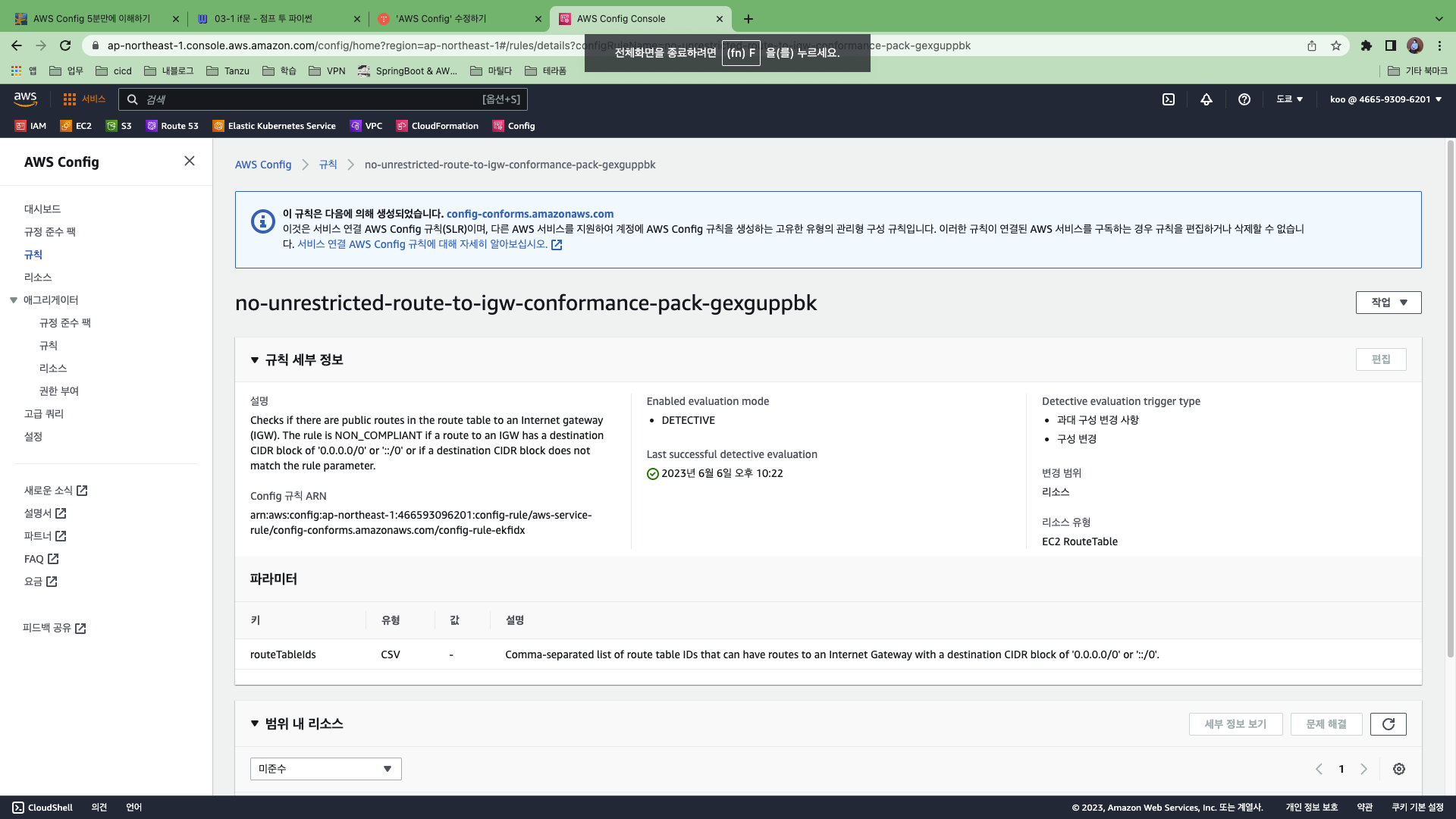

# Checks if there are public routes in the route table to an Internet gateway (IGW).

The rule is NON_COMPLIANT if a route to an IGW

has a destination CIDR block of '0.0.0.0/0' or '::/0'

or if a destination CIDR block does not match the rule parameter.즉, 해당 vpc의 IGW로 아웃바운드 하는 routing table이 0.0.0.0/0 이라는 특정한 파라미터가 없이 전체에 대해 열어줬다.

라는 메세지를 확인 할수 있다.

그렇다면,, 해당 vpc를 확인해서 routing table을 172.168.0.0/0 으로 특정지어주면 해당 규정 미준수는 사라진다!!

다음 시간에는 RDK를 통해서 컴플라이언스를 관리하는 방법에 대해서 알아보도록 하겠습니다.

'DevOps > AWS' 카테고리의 다른 글

| [AHSS 1주차] AWS S3 보안 (2) (0) | 2023.08.29 |

|---|---|

| [AHSS 1주차] AWS S3 보안 (1) (0) | 2023.08.28 |

| [AWS] S3 사용방법 (0) | 2022.06.22 |

| [AWS] 3.EC2 WAS에 Git Project Maven Build하기 (0) | 2021.05.10 |

| [AWS] 1. EC2 인스턴스 생성하기 (0) | 2021.05.09 |